Veröffentlicht am

16. April 2024

In der komplexen Welt der Webserver-Administration hat Sicherheit höchste Priorität. Da die Datenübertragung zwischen Clients und Servern immer wichtiger wird, ist deren Schutz unerlässlich. Die Einrichtung eines Webservers unter Linux ist daher mit einer grundlegenden Aufgabe verbunden: der Gewährleistung der Sicherheit der übertragenen Daten. An vorderster Front steht dabei die Implementierung der Transport Layer Security (TLS)-Verschlüsselung. Für alle, die in der Webentwicklung oder im Webhosting tätig sind, ist die Beherrschung der TLS-Verschlüsselung nicht nur eine bewährte Methode, sondern eine grundlegende Fähigkeit zum Schutz sensibler, über das Web ausgetauschter Informationen.

Im ersten Artikel unserer Reihe „ Webserver auf verschiedenen Linux-Distributionen installieren“ gehen wir detailliert auf die Installation und Konfiguration eines der beliebtesten Webserver für Linux ein: „ Apache Httpd“. So aktivieren Sie die TLS-Verschlüsselung auf gängigen Betriebssystemen wie Red Hat Enterprise Linux (RHEL), Debian und OpenSUSE. Diese ausführliche Anleitung bietet klare und praktische Schritte zur Implementierung einer zusätzlichen Sicherheitsebene auf Ihren Apache Httpd-Webservern und gewährleistet damit die Vertraulichkeit und Integrität der Kommunikation.

Apache HTTPD für TLS-Verschlüsselung installieren und konfigurieren – Vollständiger Prozess

Apache HTTPD für TLS-Verschlüsselung installieren und konfigurieren – Vollständiger Prozess

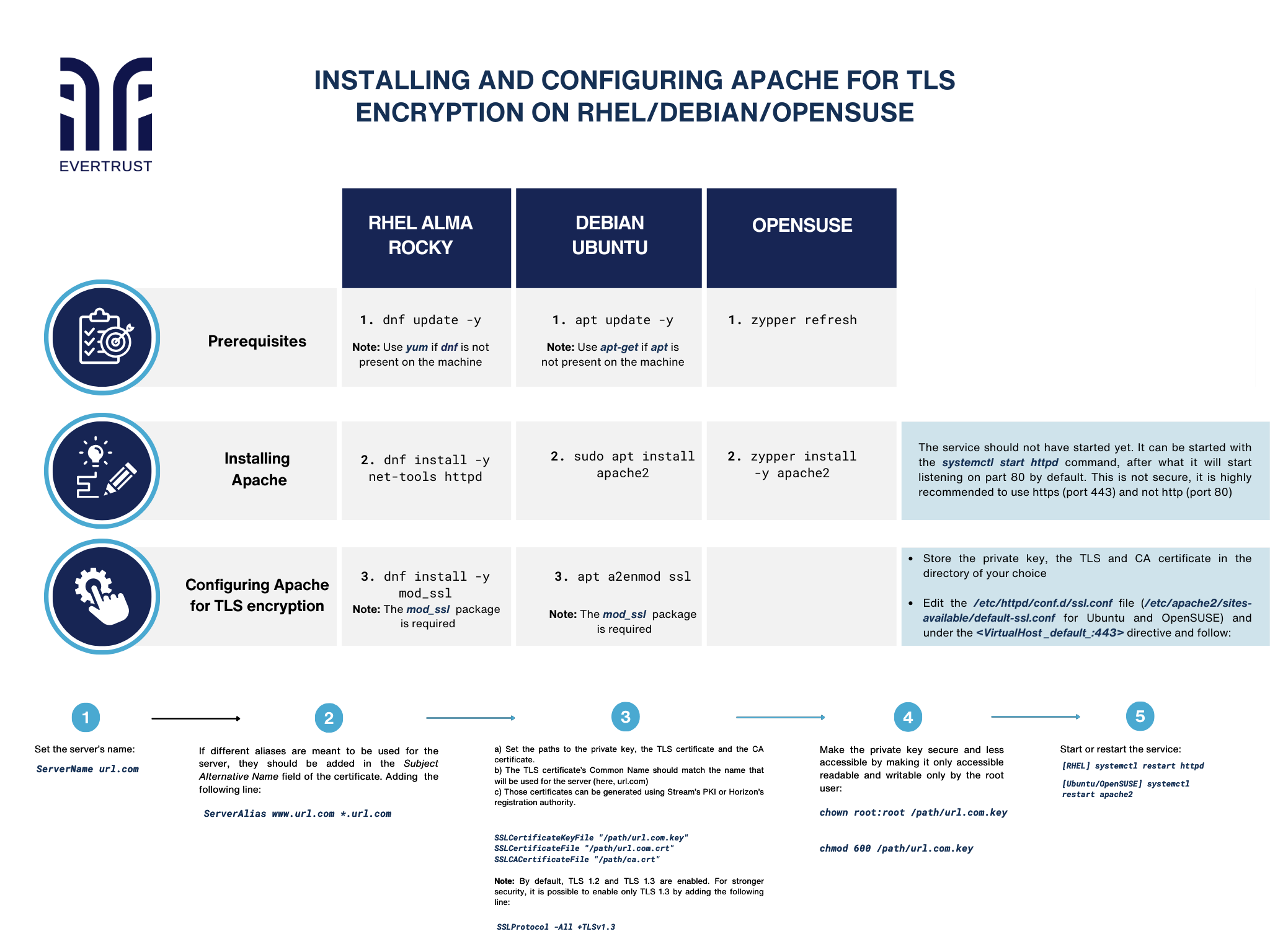

Bevor Sie jedoch mit der Konfiguration beginnen, müssen Sie unbedingt sicherstellen, dass die folgenden Voraussetzungen erfüllt sind:

Voraussetzungen:

Aktualisierung bereits vorhandener Pakete. Für bestimmte Vorgänge im Verlauf des Verfahrens sind spezielle Berechtigungen erforderlich:

RHEL

dnf update -y

Hinweis: Verwenden Sie yum, falls dnf nicht auf dem Rechner vorhanden ist.

Ubuntu

apt update -y

Hinweis: Verwenden Sie apt-get, falls apt nicht auf dem Rechner installiert ist.

OpenSUSE

zypper refresh

Apache-Prozess wird installiert:

Schreiben Sie die verschiedenen Befehle für jedes System auf:

RHEL

dnf install -y net-tools httpd

Ubuntu

sudo apt install apache2

OpenSUSE

zypper install -y apache2

Hinweis : Der Dienst sollte noch nicht gestartet sein. Er kann mit dem `systemctl start httpd` und lauscht anschließend standardmäßig auf Port 80. Dies ist unsicher; es wird dringend empfohlen, HTTPS (Port 443) anstelle von HTTP (Port 80) zu verwenden.

Möchten Sie diese PKI-Praktiken implementieren?

Lassen Sie sich von Experten bei der Implementierung sicherer PKI-Lösungen für Ihr Unternehmen beraten.

Holen Sie sich ExpertenhilfeApache für die TLS-Verschlüsselung konfigurieren:

Das mod_ssl wird benötigt. Fügen Sie anschließend für jedes System die folgenden Befehle ein:

RHE

dnf install -y mod_ssl

Ubuntu

apt a2enmod ssl

Speichern Sie anschließend den privaten Schlüssel, das TLS-Zertifikat und das CA-Zertifikat in einem Verzeichnis Ihrer Wahl.

Sobald dies erledigt ist, bearbeiten Sie die Datei /etc/httpd/conf.d/ssl.conf ( bzw. /etc/apache2/sites-available/default-ssl.conf für Ubuntu und OpenSUSE) und unter dem Eintrag

Servernamen festlegen:

ServerName url.com

Sollen für den Server unterschiedliche Aliase verwendet werden, müssen diese im Feld „Alternativer Antragstellername“ des Zertifikats hinzugefügt werden. Um diese alternativen Namen zur Konfiguration hinzuzufügen, fügen Sie die folgende Zeile hinzu:

ServerAlias www.url.com *.url.com

Legen Sie die Pfade zum privaten Schlüssel, dem TLS-Zertifikat und dem CA-Zertifikat fest. Der allgemeine Name des TLS-Zertifikats muss mit dem Namen des Servers (hier: url.com) übereinstimmen. Diese Zertifikate können mit der PKI von Stream oder der Registrierungsstelle von Horizon generiert werden.

SSLCertificateKeyFile "/path/url.com.key" SSLCertificateFile "/path/url.com.crt" SSLCACertificateFile "/path/ca.crt"

Hinweis : Standardmäßig sind TLS 1.2 und TLS 1.3 aktiviert. Für höhere Sicherheit kann durch Hinzufügen der folgenden Zeile nur TLS 1.3 aktiviert werden:

SSLProtocol -All +TLSv1.3

Sichern Sie den privaten Schlüssel und erschweren Sie den Zugriff, indem Sie ihn ausschließlich dem Root-Benutzer zugänglich machen. Weisen Sie dazu dem Root-Benutzer die Schlüsseldatei zu und stellen Sie sicher, dass diese Datei nur vom Root-Benutzer gelesen und geschrieben werden kann.

chown root:root /path/url.com.key

chmod 600 /path/url.com.key

Starten oder starten Sie den Dienst neu:

[RHEL] systemctl restart httpd

[Ubuntu/OpenSUSE] systemctl restart apache2

Abschluss:

Die Installation eines Webservers auf einer Linux-Distribution ist ein entscheidender Schritt beim Einrichten einer Webhosting-Umgebung. Die Wahl der Distribution hängt von Ihren individuellen Anforderungen und Präferenzen ab. Alle Linux-Distributionen bieten robuste Funktionen und Leistungsoptimierungen für die effiziente Bereitstellung von Webinhalten. Mit den entsprechenden Installationsanweisungen für Ihre gewählte Linux-Distribution können Sie schnell einen zuverlässigen Webserver einrichten und Ihre Websites oder Anwendungen weltweit zugänglich machen.